Зміст

У цій статті: Використання Zenmap Використання CommandSiteReferences

Ви трохи переживаєте, що у вашій мережі чи мережі вашої компанії є дірки в безпеці? Мережа безпечна з того моменту, коли ніхто не може зайти, не запросивши її. Це один із основних аспектів мережевої безпеки. Щоб переконатися, є безкоштовний інструмент: Nmap (для "Network Mapper"). Цей інструмент аналізує ваше обладнання та з'єднання, щоб виявити, що не так. Таким чином, вона робить аудит використовуваних портів чи ні, протестує брандмауери тощо. Фахівці з мережевої безпеки користуються цим інструментом щодня, але ви можете зробити це, дотримуючись наших рекомендацій, які починаються відразу на кроці 1.

етапи

Спосіб 1 Використання Zenmap

-

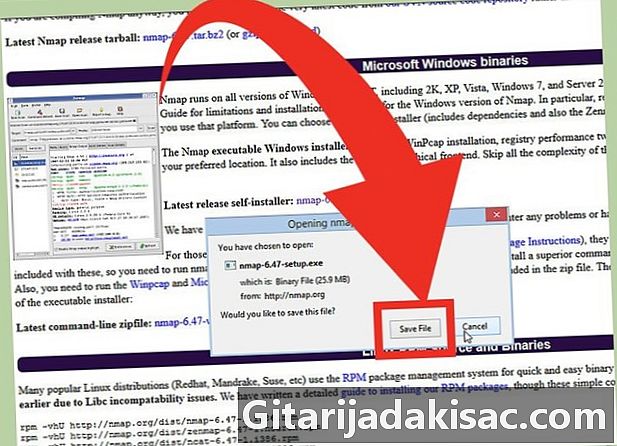

Завантажте інсталятор Nmap. Він доступний безкоштовно на веб-сайті розробника. Завжди краще шукати програму на сайті розробника, тому ми уникаємо багатьох неприємних сюрпризів, наприклад вірусів. Завантаживши інсталятор Nmap, ви також завантажите Zenmap, графічний інтерфейс Nmap, зручніший для тих, хто не має керованих команд управління.- Zenmap доступний для Windows, Linux та Mac OS X. На сайті Nmap ви знайдете всі файли для кожної з цих операційних систем.

-

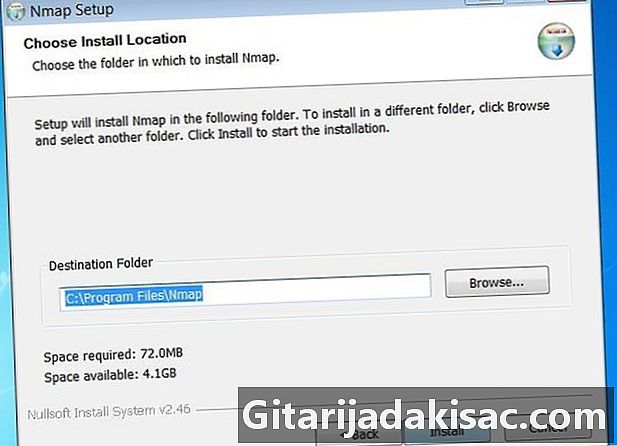

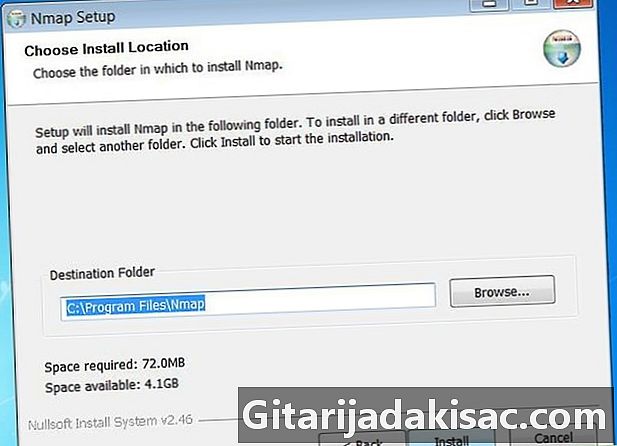

Встановити Nmap. Запустіть інсталятор після завантаження. Вам буде запропоновано вибрати компоненти, які ви хочете встановити. Якщо ви хочете скористатися актуальністю Nmap, радимо зняти галочку без жодної. Будьте без страху! Nmap не встановлюватиме рекламне та шпигунське програмне забезпечення. -

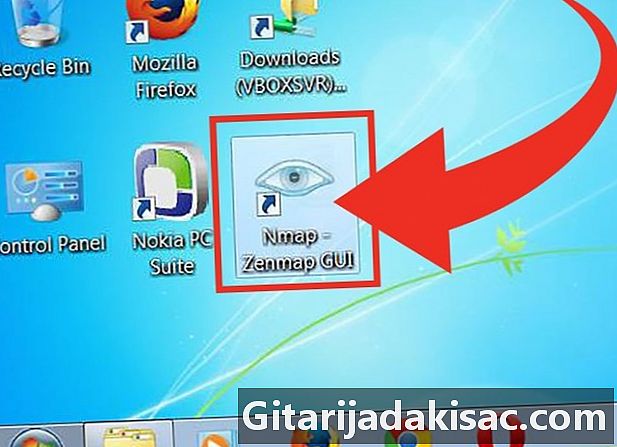

Запустіть графічний інтерфейс "Nmap - Zenmap". Якщо ви не торкнулися налаштувань за замовчуванням, ви повинні побачити піктограму на робочому столі. В іншому випадку загляньте в меню початок, Для відкриття програми достатньо лише відкрити Zenmap. -

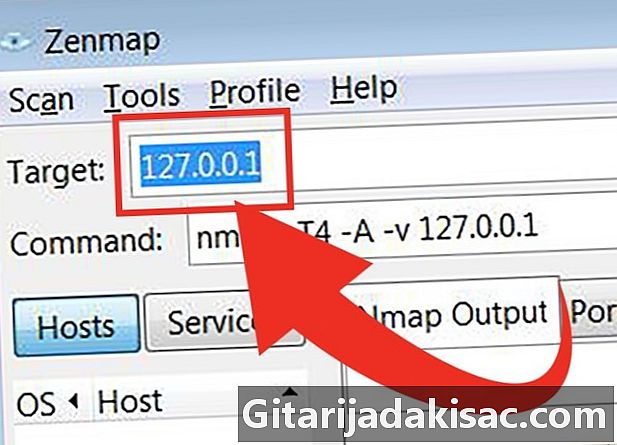

Введіть ціль, яка служить підтримкою сканування. Zenmap дозволяє легко запустити сканування. Перший крок - вибір цілі, тобто інтернет-адреси. Ви можете ввести доменне ім'я (наприклад, example.com), IP-адресу (наприклад, 127.0.0.1), мережеву адресу (наприклад, 192.168.1.0/24) або будь-яку комбінацію з цих адрес ,- Залежно від вибраної цілі та інтенсивності, сканування Nmap може викликати реакцію у вашого провайдера Інтернет-послуг (постачальника послуг), оскільки ви потрапляєте в небезпечні води. Перед будь-яким скануванням переконайтеся, що те, що ви робите, не є незаконним та не порушує умови вашого провайдера. Це стосується лише тоді, коли ваша мета - це адреса, яка не належить вам.

-

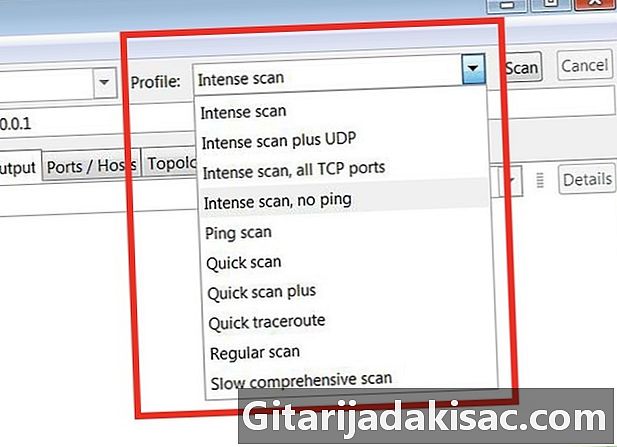

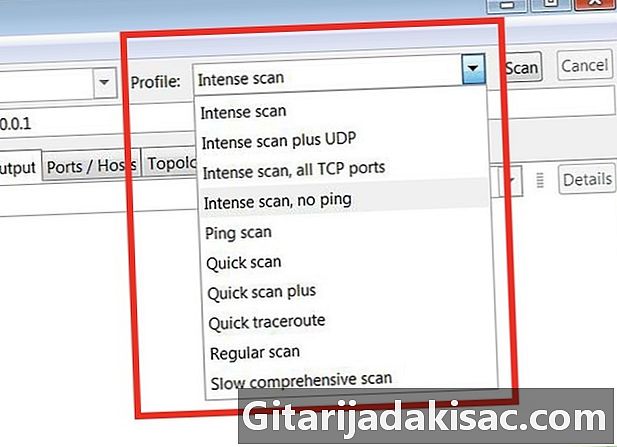

Виберіть профіль daudit. Під профілем ми маємо на увазі попередньо визначені аудити, які відповідають очікуванням найбільшої кількості. Таким чином, ми не турбуємось складним і довгим налаштуванням параметрів у командному рядку. Виберіть профіль, який відповідає вашим потребам:- Інтенсивне сканування ("Інтенсивний аудит") - Це повноцінний аудит, який аналізує операційну систему, її версію, шлях ("traceroute"), запозичений пакетом даних, сканування сценарію. Надсилання даних є інтенсивним, обмежує агресивне, і це протягом тривалого періоду часу. Це обстеження вважається дуже нав'язливим (можлива реакція провайдера або цілі).

- Сканування Ping ("Пінг-аудит") - ця специфікація дозволяє визначити, чи є хости в мережі, і виміряти потік даних, що пройшли. Він не сканує жоден з портів.

- Швидке сканування - Це налаштування для швидкого аналізу, через масивні відвантаження пакетів протягом певного періоду часу, лише вибраних портів.

- Регулярне сканування ("Класичний аудит") - Це основна установка. Він просто поверне пінг (у мілісекундах) і повідомить про відкриті порти цілі.

-

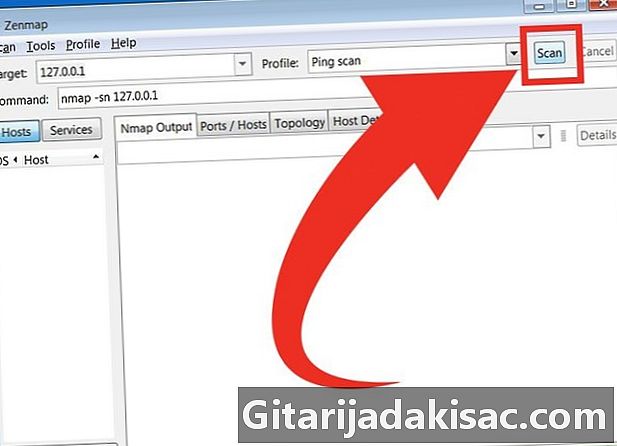

Натисніть на сканування для початку іспиту. Результати відобразяться під вкладкою Вихід Nmap, Тривалість дослідження варіюється залежно від обраного профілю, географічної відстані від цілі та структури її мережі. -

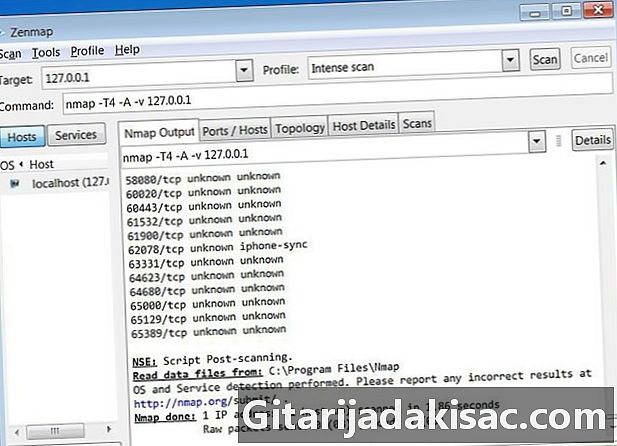

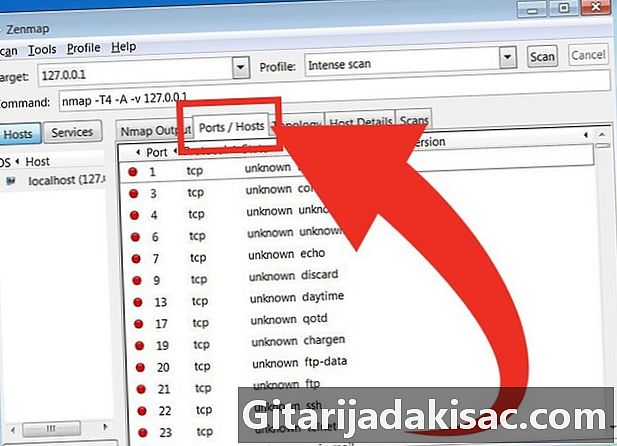

Прочитайте результати. Як тільки аудит завершиться, ви побачите Nmap зроблено (Nmap завершено) внизу сторінки, пов’язаної з вкладкою Вихід Nmap, Результати відображатимуться залежно від запиту. Там, відображаються абсолютно всі результати, без розрізнення. Якщо ви хочете отримати результати за рубриками, вам потрібно скористатися іншими вкладками, серед яких:- Порти / хости (PortsHôtes) - На цій вкладці ви знайдете інформацію, отриману в результаті перевірки портів та відповідних служб.

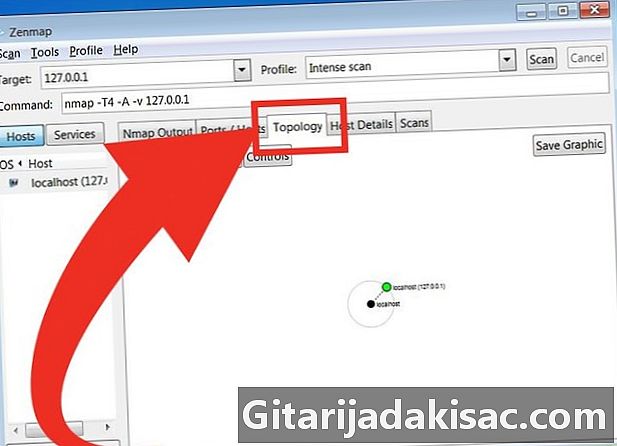

- Топологія (Топологія мережі) - На цій вкладці показаний графік "шляху", пройденого під час тесту. Тоді ви зможете побачити вузли, які зустрічаються на шляху досягнення цілі.

- Деталі хоста (Сніданок / докладніше) - Ця вкладка дозволяє знати все про ціль, кількість портів, IP-адреси, доменні імена, операційну систему ...

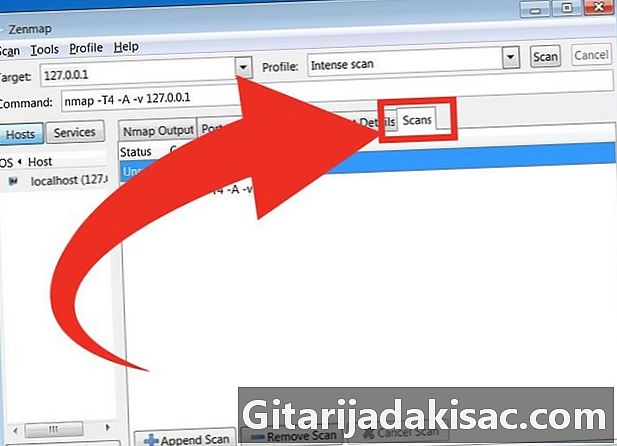

- сканування - На цій вкладці ви зможете прочитати всі команди, які ви набрали під час попередніх іспитів. Таким чином, ви можете швидко перезапустити новий тест, відповідно змінивши налаштування.

- Порти / хости (PortsHôtes) - На цій вкладці ви знайдете інформацію, отриману в результаті перевірки портів та відповідних служб.

Спосіб 2 Використання командного рядка

- Встановити Nmap. Перш ніж використовувати Nmap, потрібно встановити його, щоб запустити його з командного рядка вашої операційної системи. Nmap займає небагато місця на вашому жорсткому диску, і він безкоштовний (для завантаження на сайті розробника). Ось інструкція відповідно до вашої операційної системи:

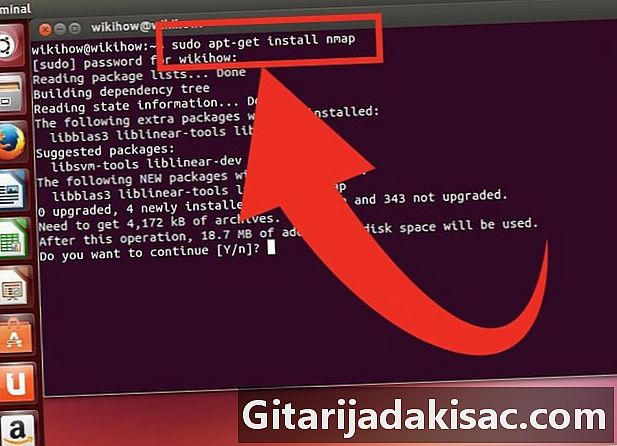

- Linux - Завантажте Nmap з сховища APT та встановіть його. Nmap доступний у більшості основних сховищ Linux. Для цього введіть команду, що відповідає вашому розподілу:

- для Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 біта) АБОrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 біт) - для Debian, Ubuntu

sudo apt-get install nmap

- для Red Hat, Fedora, SUSE

- Windows - Завантажте інсталятор Nmap. Це безкоштовно на веб-сайті розробника. Завжди краще шукати програму на сайті розробника, тому ми уникаємо багатьох неприємних сюрпризів, наприклад вірусів. Інсталятор дозволяє швидко встановити онлайн-інструменти команд Nmap, не турбуючись про розпакування правильної папки.

- Якщо ви не хочете користувальницького інтерфейсу Zenmap, просто зніміть прапорець під час встановлення.

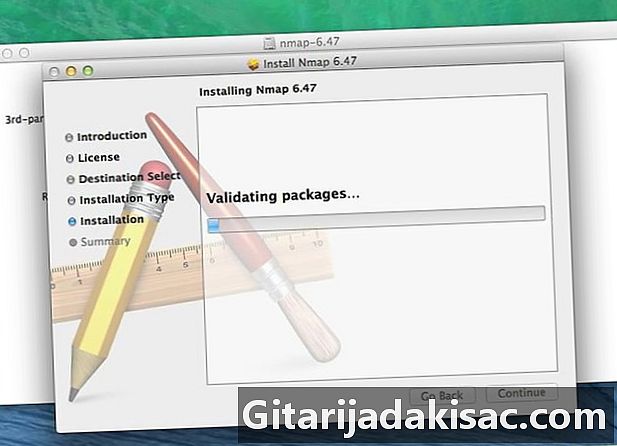

- Mac OS X - Завантажте зображення диска Nmap. Це безкоштовно на веб-сайті розробника. Завжди краще шукати програму на сайті розробника, тому ми уникаємо багатьох неприємних сюрпризів, наприклад вірусів. Використовуйте вбудований інсталятор, щоб встановити Nmap чисто і легко. Nmap працює лише в ОС X 10.6 або новішої версії.

- Linux - Завантажте Nmap з сховища APT та встановіть його. Nmap доступний у більшості основних сховищ Linux. Для цього введіть команду, що відповідає вашому розподілу:

- Відкрийте командний рядок. Команди Nmap вводяться в командному рядку, і результати з’являються під час проходження. Laudit можна змінювати за допомогою змінних. Ви можете запустити аудит з будь-якого каталогу.

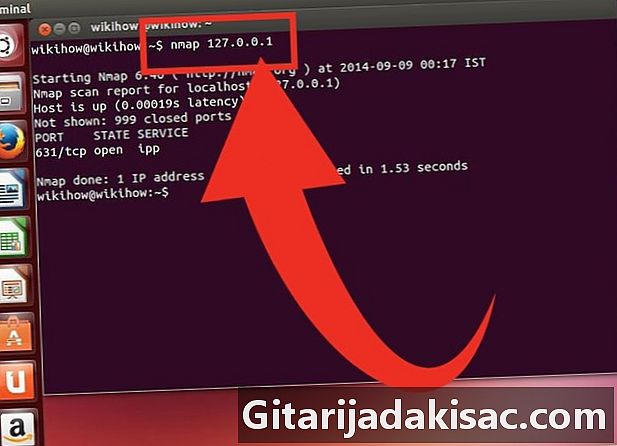

- Linux - Відкрийте термінал, якщо ви використовуєте GUI для дистрибуції Linux. Розташування терміналу залежить від розподілу.

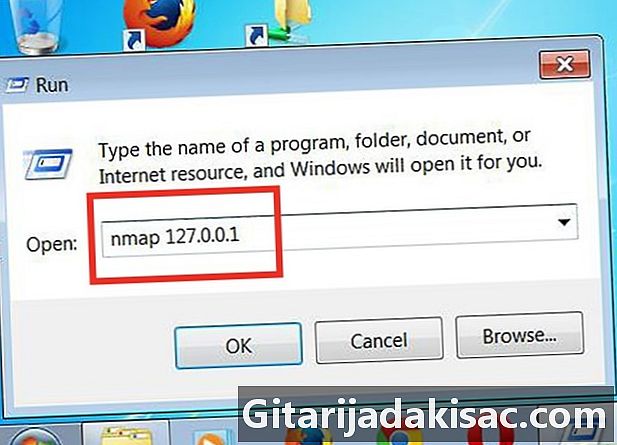

- Windows - Доступ здійснюється одночасним натисканням клавіші Windows і дотик R, потім ви набираєте CMD у полі виконувати, У Windows 8 вам потрібно одночасно натиснути клавішу Windows і дотик X, потім виберіть Командний рядок в меню. Ви можете запустити аудит Nmap з будь-якого каталогу.

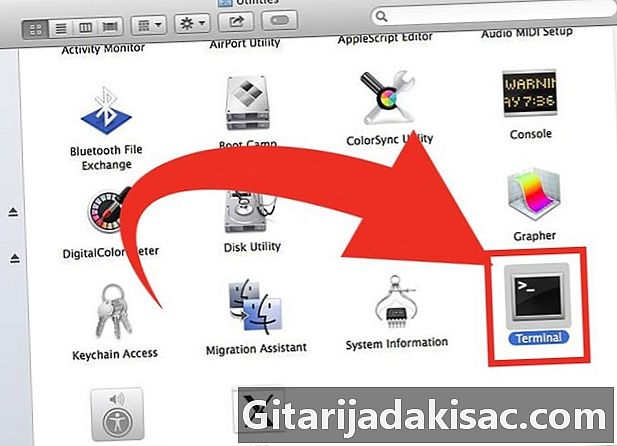

- Mac OS X - Відкрити користувача термінал розташований у підпапці комунальні послуги файлу додатків.

- Linux - Відкрийте термінал, якщо ви використовуєте GUI для дистрибуції Linux. Розташування терміналу залежить від розподілу.

-

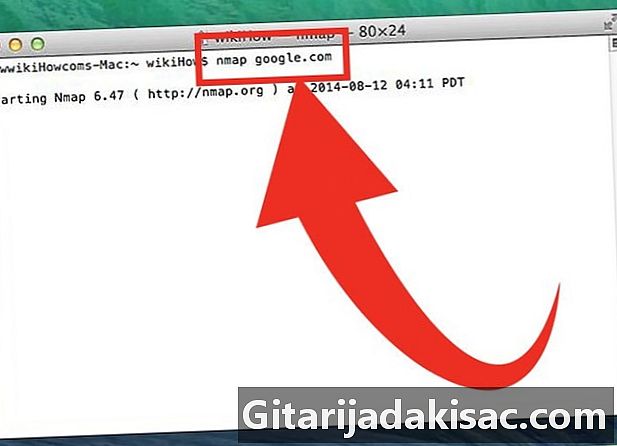

Запустіть аудит портів своєї цілі. Щоб розпочати класичний аудит, введітьптар, Ви пінгмете ціль і протестуєте її порти. Цей вид аудиту дуже швидко помічається. Звіт з’явиться на екрані. Вам потрібно пограти з смугою прокрутки (праворуч), щоб побачити все.- Залежно від обраної цілі та інтенсивності опитування (кількість пакетів, надісланих на мілісекунд), ваш аудит Nmap цілком може викликати реакцію у вашого провайдера (Інтернет-провайдера), коли ви потрапляєте туди в небезпечні води. Перед будь-яким скануванням переконайтеся, що те, що ви робите, не є незаконним та не порушує умови вашого провайдера. Це стосується лише тоді, коли ваша мета - це адреса, яка не належить вам.

-

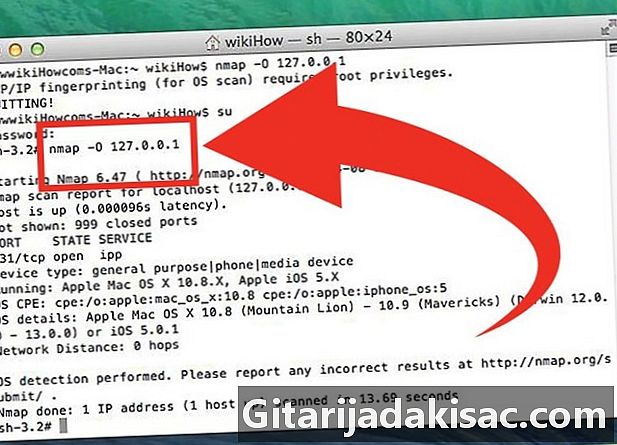

Змініть свій оригінальний аудит. Є змінні, які можна набрати в командному рядку для зміни параметрів учня. У вас буде або більше деталей, або менше. Зміна змінних змінює рівень інтрузії учня. Ви можете вводити кілька змінних одна за одною до тих пір, поки ви розділите їх пробілом. Вони розміщуються перед ціллю наступним чином:птар.- -sS - Це налаштування для іспиту SYN (напіввідкритий). Він менш нав'язливий (і, отже, менш помітний!), Ніж класичний аудит, але займає більше часу. Сьогодні багато брандмауерів здатні виявити іспити типу -sS.

- -sn - Це налаштування для пінг. Порти Laudit вимкнено, і ви дізнаєтесь, чи є ваш хост в Інтернеті чи ні.

- -О - Це налаштування для визначення операційної системи. Таким чином, ви будете знати операційну систему своєї цілі.

- -А - Ця змінна запускає деякі найпоширеніші аудити: виявлення операційної системи, виявлення версій операційної системи, сканування сценарію та запозичений шлях.

- -F - За допомогою цієї змінної ви перебуваєте в режимі «швидкого», кількість запитуваних портів зменшується.

- -v - Ця змінна дозволяє мати більше інформації, і, таким чином, мати можливість зробити більш ретельний аналіз.

-

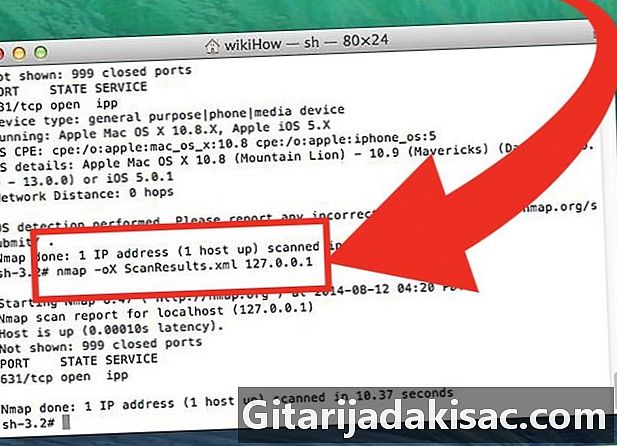

Відредагуйте звіт як XML-файл. Результати можна редагувати у вигляді XML-файлу, який може читати будь-який Інтернет-браузер. Для цього необхідно використовувати під час встановлення параметра змінну -oX, і якщо ви хочете негайно назвати його, скористайтеся такою командою:nmap -oX Результати сканування.xml.- Цей XML-файл можна зберегти де завгодно і де б ви не знаходилися.